Phishing: Teletrabajo + Coronavirus

Debido a razones de fuerza mayor, por todos conocidas, una enorme cantidad de compañías se han visto obligadas a implementar de urgencia el modelo de teletrabajo entre sus empleados.

En muchos casos esta repentina urgencia ha llegado tan de golpe que muchas empresas se han visto obligadas a montarlo sin poder contar con las medidas de seguridad adecuadas y sin poder dar a los empleados una mínima formación al respecto.

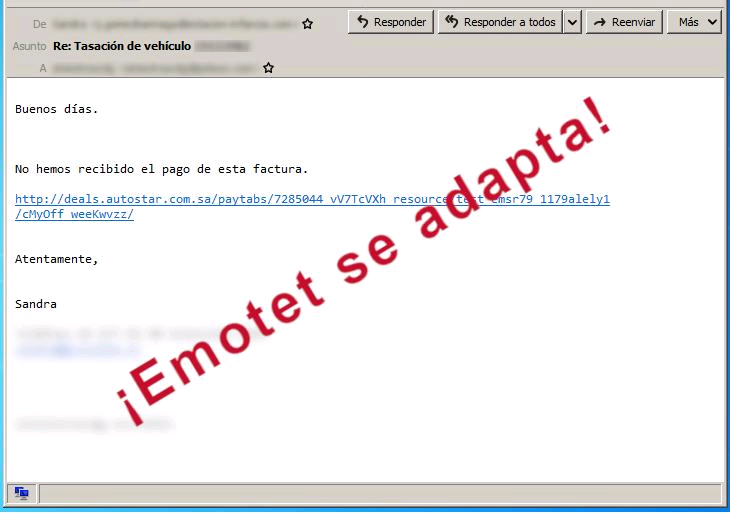

Los cyber-delincuentes, muy conscientes de este hecho, están sacando partida de ello: Estamos detectando correos electrónicos que suplantan la identidad de los departamentos técnicos de las compañías, CAUs, etc. y solicitan datos a los usuarios, con la excusa de poder mantener operativo el servicio de teletrabajo.

Estos correos suelen usar el término genérico "Servicio Técnico" en el asunto y/o en la firma, su redacción no contiene errores, y el campo "from:" muestra el dominio de la empresa, por lo que para un usuario final son difíciles de detectar.

Dadas las circunstancias, la probabilidad de que el usuario facilite los datos es muy alta, lo que hace esta campaña especialmente peligrosa.

Acciones recomendadas:

- Iberlayer marca el asunto de los correos con un texto especial cuando se detecta un correo externo que usa en el campo "from:" un dominio interno. Es importante recordar la importancia de esta marca, porque sirve precisamente para prevenir engaños como este.

- En la medida de lo posible advertir a los usuarios sobre esta amenaza.

- En la medida de lo posible recordar a los usuarios cuál es el mecanismo de contacto con el departamento de TI/CAU, etc. y que este jamás le pedirá sus datos personales, de acceso, etc.

- Es altamente probable que tras estos correos se produzca una llamada de teléfono al usuario, de nuevo haciéndose

- pasar por el Servicio Técnico. Nos permitimos con estas líneas sugerir que siempre que haya que dar algún tipo de dato, sea el usuario quien inicie la llamada o envíe el primer email.