Campaña de ciber-ataques a Hoteles

Durante las últimas semanas Iberlayer está detectando una extensa campaña dirigida y enfocada en el sector turístico, concretamente hacia cadenas hoteleras.

Los ciber-delincuentes buscan engañar al personal de Recepción de los hoteles intentando que descarguen y ejecuten un archivo que normalmente se aloja en servidores de OneDrive, Sharepoint Online, Dropbox, Mega y FileTransfer y que suele estar cifrado para intentar evadir posibles sistemas de seguridad existentes.

Todos los tipos de intento de engaño encontrados hasta ahora se pueden clasificar en 3 tipos, casi siempre en inglés:

1.- Reclamaciones por problemas de calidad en la habitación, existencia de chinches en la misma, etc.

En este caso intentan convencer al hotel de que tras haberse hospedado en él, no han quedado satisfechos por una serie supuestas deficiencias encontradas e indican su deseo de enviar al hotel un video que las refleja o el informe médico que detalla el problema sufrido a consecuencia de esas deficiencias, etc.

Por supuesto argumentan que como ese video es muy grande para enviarlo por email, facilitan una URL de la que poder descargarlo.

2.- Petición de información detallada.

Argumentando estar gestionando una reserva para unas personas de edad avanzada o con problemas físicos o de salud, intentan convencer al hotel para que haga click en una URL donde se detallan los requisitos que una habitación debe cumplir para considerarse apta.

También pueden solicitar detalles del camino entre el aeropuerto y el hotel, etc.

o ayuda por una avería en el vehículo que les traslada al hotel…

3.- Datos/Documentos/objetos personales

Desean hacer una reserva para una persona importante cuyos datos personales no pueden facilitarse de cualquier manera, por lo que el hotel debe “ir a buscarlos” en una URL que con mucho gusto pueden facilitarle si lo desean.

Otras veces puede tratarse de una petición de ayuda por algún documento extraviado, por ejemplo un pasaporte, etc:

O haber sido víctimas de un robo:

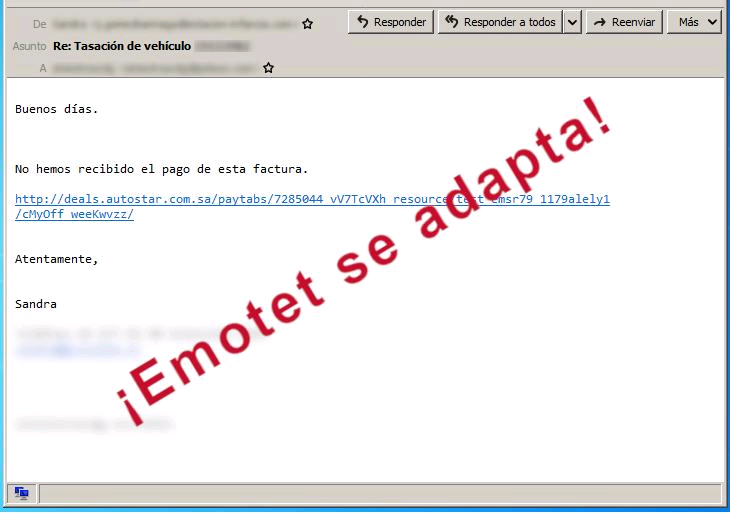

Como se ha indicado, la mayoría de los correos suelen estar escritos en Inglés, pero no obstante una pequeña cantidad lo está en Español, en cuyo caso, en todos ellos mencionaban temas relacionados con "chinches".

MALWARE ASSOCIADO

En todos los casos los correos proceden de direcciones válidas de freemail (gmail.com en un 90%) que han sido previamente comprometidas.

Las URLs maliciosas apuntan en un 90% de las veces a sistemas de almacenamiento en nube, GoogleDrive, SharepointOnline, Mega y Dropbox, y en un 10% a webs comprometidas (mayoritariamente por vulnerabilidades en Plugins de WordPress). Contienen generalmente un archivo ZIP cifrado cuya clave el ciber-delincuente nos facilita en el propio correo electrónico.

Dentro del archivo cifrado encontramos siempre algún documento, foto o video que avala el motivo original por el que se contacta al hotel, además de o bien un .LNK (accesos directos de MS Windows) que a su vez descarga el malware vía lolbins, o directamente un ejecutable .SCR (protectores de pantalla de MS Windows), en cuyo caso suelen jugar con la doble extensión, como puede verse en estos ejemplos reales:

IOCs

Hasta el momento todo el malware encontrado termina descargando la carga maliciosa desde la misma dirección IP:

89[.]23[.]98[.]22

Esta dirección pertenece al Sistema Autónomo AS56694, ubicado en Rusia y cuyas IP son frecuentemente usadas por ciber-delincuentes en campañas dirigidas a sectores industriales concretos.

Hashes de ficheros maliciosos

4e87560ed158b38277aaa65d54e24642141dd1d55627d27e7f2ffb838344e465

3f4321110b3e20a56971194eed40057340fb301e71e8dd8b24d8a5c17ea9f2e5

b802c9fee74a5915eae2186b83885477ba8130d284729bf2b3c60ece4742c8bb

b6a8027e89e9096e89cd22da92b53ecd760688f58bfae1a4437015507ad61436

8826f280dac9300ceb7eebe3e71f7803b3d8e447da155a3ba55c7813fed00645

63be237d15e7bf2072d88fa295350a83449042f75c2ab1b7b4f97e01fca9df2e

c914b40ec71d8ed121419d80bcc3ba29d6574139833a8539b4e54e37c82b77c4

e3b0c44298fc1c149afbf4c8996fb92427ae41e4649b934ca495991b7852b855

8f1741eed32ab56ec8e44d7475a00102213ce30f85a0b5632abe719adabb0c88

a8da12a1158d381f8db8e0a841f6b0edbd221cebc7e25bb832192fb14f65f6fd

54b89d28fb80672af0a26ff4a00a186ecbaee67c25ac696dbf5c54928a681a0f

c841325a942bebe720d57af685c371e8b19d50c447de6857a496061f55d03d8b

c5149d6128a9d307130138f69437adc5d362bb3435afb506c657fddee40c905d

65e207bf0caad9a09d1f7db3b2bd6fc789ca58db728ebd5b090937f8b3c328ee

937fb1e09f9b5295834b95c1d55334ab686c0b92fb2e5932bb22f4154d174e64

e87de0cedef157fe49f5f312766524bba6bb987f8033aabea6f903d708e6da70

8058356002c0f72e1a3520cdf2dd6aebd82ae69716d33543bd3f06b1ced447f4

7ee9a877c0155109d029ec085d233dd79f2152b59b1ec0b01ccbb3376ced4616

08084427618d68229e7a6b496a4b0c71689d28063bcdd4d3f8cc56ed71ca85e4

3c7a2074fd0002b0ad9b2a1fbd8e08bc2f922c578b2794c38e6b54d452e48c57

82d106e9cfbf2921d822a98a00e2fc16ff9b126e3d0eb70dc1b83626badf696b

14794e4e723096f02261527cb67aea0779f1c30be53da204c1927697b119ce6b

a89e7299ac2439e889ccd08ed8a44ebd174deeb74d49ade1d40ab2914b4313bd